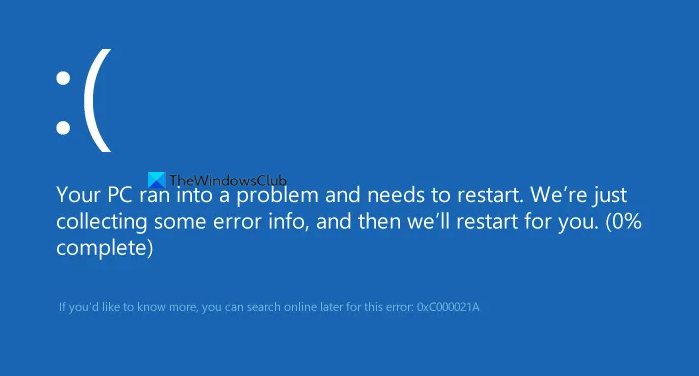

هجوم الباب الخلفي هو نوع من الهجوم السيبراني حيث يتمكن المهاجم من الوصول إلى جهاز كمبيوتر أو شبكة من خلال مدخل مخفي أو سري. غالبًا ما يستخدم هذا النوع من الهجوم لتجاوز الإجراءات الأمنية أو للوصول إلى البيانات الحساسة. قد يكون من الصعب اكتشاف هجمات الباب الخلفي ويمكن أن يكون لها عواقب وخيمة على الضحية. هناك العديد من الأنواع المختلفة لهجمات الباب الخلفي ، ولكن من أكثرها شيوعًا ما يلي: • حقن SQL: يحدث هذا النوع من الهجوم عندما يقوم المهاجم بحقن تعليمات برمجية ضارة في قاعدة بيانات من أجل الوصول إلى البيانات الحساسة. • أحصنة طروادة الوصول عن بعد: يسمح هذا النوع من هجوم الباب الخلفي للمهاجم بالوصول عن بُعد إلى كمبيوتر الضحية. بمجرد وصول المهاجم ، يمكنه بعد ذلك تثبيت برامج ضارة أخرى أو سرقة البيانات الحساسة. • تجاوز سعة المخزن المؤقت: يحدث هذا النوع من الهجوم عندما يرسل المهاجم بيانات إلى جهاز كمبيوتر أكثر مما يمكنه التعامل معه. يمكن أن يتسبب ذلك في تعطل الكمبيوتر أو السماح للمهاجم بالوصول إلى البيانات الحساسة. يمكن أن يكون لهجمات الخفية عواقب وخيمة على الضحية. في بعض الحالات ، قد يتمكن المهاجم من الوصول إلى بيانات حساسة أو تثبيت برامج ضارة أخرى. في حالات أخرى ، قد يؤدي الهجوم ببساطة إلى تعطل كمبيوتر الضحية. في كلتا الحالتين ، قد يكون من الصعب اكتشاف هجمات الباب الخلفي ويمكن أن يكون لها عواقب وخيمة على الضحية.

قد يبدو اسم الباب الخلفي غريبًا ، لكنه قد يكون خطيرًا جدًا إذا كان على هاتفك نظام الكمبيوتر أو شبكة. السؤال هو ما مدى خطورة الباب الخلفي وما هي عواقب تأثيره على شبكتك.

في هذه المقالة ، الموجهة للمبتدئين ، سنلقي نظرة على ماهية الباب الخلفي وكيف يستخدم المتسللون الأبواب الخلفية للوصول إلى أنظمة الكمبيوتر حول العالم.

كيفية عمل مخطط دائري في التفوق مع أعمدة متعددة

ما هو الباب الخلفي

لذا ، فإن الباب الخلفي هو في الأساس وسيلة للمتسللين لتجاوز طرق التشفير المعتادة على جهاز الكمبيوتر ، مما يسمح لهم بعد ذلك بتسجيل الدخول وجمع البيانات مثل كلمات المرور وغيرها من المعلومات الحساسة. أحيانًا يكون الباب الخلفي مخصصًا لما يسمى بالأغراض الجيدة. على سبيل المثال ، قد تنشأ حالة يفقد فيها مسؤول النظام الوصول ، وبالتالي لا يمكن منح الوصول إلا من خلال باب خلفي.

في كثير من الحالات ، لا يدرك الضحايا حتى أن بابًا خلفيًا مثبتًا على أجهزة الكمبيوتر الخاصة بهم ، وهذه مشكلة لأنهم لا يعرفون أن بياناتهم يتم سرقتها من قبل الغرباء وربما يتم بيعها على شبكة الإنترنت المظلمة. دعنا نتحدث عن هذا الموضوع بمزيد من التفصيل.

- تاريخ backdoors مع أمثلة

- كيف يستخدم المخترقون الأبواب الخلفية

- كيف تظهر الأبواب الخلفية على الكمبيوتر؟

- قام المطور بتثبيت باب خلفي

- تم إنشاء الباب الخلفي من قبل المتسللين

- تم الكشف عن الأبواب الخلفية

- كيفية حماية أجهزة الكمبيوتر من الأبواب الخلفية.

يمكنك القراءة الفرق بين الفيروسات ، طروادة ، الفيروس المتنقل ، ادواري ، الجذور الخفية وما إلى ذلك هنا.

1] تاريخ الأبواب الخلفية مع الأمثلة

كانت الأبواب الخلفية موجودة منذ بعض الوقت ، لكنها كانت في الأساس أبواب خلفية مثبتة من قبل المبدعين. على سبيل المثال ، طورت وكالة الأمن القومي شريحة تشفير في عام 1993 لاستخدامها في كل من أجهزة الكمبيوتر والهواتف. ما كان مثيرًا للاهتمام حول هذه الشريحة هو الباب الخلفي المدمج.

من الناحية النظرية ، تم تصميم هذه الشريحة للحفاظ على المعلومات الحساسة آمنة ، مع السماح لسلطات إنفاذ القانون بالتنصت على عمليات نقل الصوت والبيانات.

مثال آخر على الباب الخلفي يقودنا بشكل غير متوقع إلى شركة Sony. كما ترى ، شحنت شركة يابانية ملايين الأقراص المدمجة الموسيقية للعملاء حول العالم في عام 2005 ، ولكن كانت هناك مشكلة كبيرة مع تلك المنتجات. قررت الشركة تثبيت rootkit على كل قرص مضغوط ، مما يعني أنه كلما تم وضع قرص مضغوط في الكمبيوتر ، يتم بعد ذلك تثبيت rootkit في نظام التشغيل.

عند القيام بذلك ، سيتتبع برنامج rootkit عادات الاستماع للمستخدم ويرسل البيانات مرة أخرى إلى خوادم Sony. وغني عن القول ، كانت هذه واحدة من أكبر الفضائح لعام 2005 ، ولا تزال معلقة فوق رأس سوني حتى يومنا هذا.

يقرأ : تطور البرمجيات الخبيثة - كيف بدأ كل شيء !

2] كيف يستخدم الهاكرز الأبواب الخلفية

العثور على باب خلفي رقمي ليس بالأمر السهل ، لأنه ليس مثل الباب الخلفي المادي. في بعض الحالات ، يمكن للقراصنة استخدام باب خلفي لإتلاف جهاز كمبيوتر أو شبكة ، ولكن في معظم الحالات ، يتم استخدام هذه الأشياء لنسخ الملفات والتجسس.

لا يمكن إنشاء مجلد جديد windows 10

عادة ما ينظر الجاسوس إلى المعلومات الحساسة ، ويمكنه القيام بذلك دون ترك أي أثر. يعد هذا خيارًا أفضل بكثير من نسخ الملفات لأن هذا المسار عادةً ما يترك شيئًا خلفه. ومع ذلك ، إذا تم القيام به بشكل صحيح ، فإن نسخ المعلومات لا يترك أي أثر ، ولكن من الصعب تحقيقه ، لذلك فإن المتسللين الأكثر تقدمًا هم فقط الذين يقومون بهذه المهمة.

عندما يتعلق الأمر بالتدمير ، يقرر المتسلل تسليم البرامج الضارة إلى النظام فقط بدلاً من الذهاب في مهمة سرية. هذا هو الخيار الأسهل ويتطلب السرعة ، لأن الاكتشاف لا يستغرق الكثير من الوقت ، خاصة إذا كان النظام محميًا جيدًا.

يقرأ : هجمات برامج الفدية ، التعريف ، الأمثلة ، الحماية ، الإزالة ، الأسئلة المتداولة .

3] كيف تظهر الأبواب الخلفية على جهاز الكمبيوتر؟

وفقًا لبحثنا ، هناك ثلاث طرق رئيسية يمكن أن يظهر بها الباب الخلفي على جهاز الكمبيوتر. عادة ما يتم إنشاؤها بواسطة مطورين أو تم إنشاؤها بواسطة قراصنة أو تم اكتشافها. دعنا نتحدث عنها بمزيد من التفصيل.

4] قام المطور بتركيب باب خلفي

أحد أخطر الأبواب الخلفية على جهاز الكمبيوتر أو شبكة الكمبيوتر تم تثبيته من قبل المطور. في بعض الحالات ، يضع مطورو التطبيقات أبواب خلفية في المنتج يمكنهم استخدامها كلما دعت الحاجة إلى ذلك.

يفعلون ذلك إذا كانوا يريدون منح سلطات إنفاذ القانون حق الوصول ، والتجسس على المواطنين إذا تم بيع منتج من قبل منافس ، من بين أسباب أخرى.

فشل في إنشاء جهاز d3d9 ، يمكن أن يحدث هذا إذا تم قفل سطح المكتب

يقرأ : كيف تعرف ما إذا كان جهاز الكمبيوتر الخاص بك مصابًا بفيروس ؟

5] مستتر أنشأه قراصنة

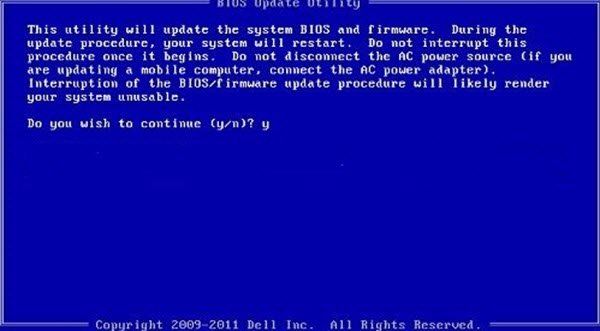

في بعض الحالات ، يفشل المخترق في العثور على باب خلفي في النظام ، لذلك من الأفضل إنشاء باب من الصفر. للقيام بذلك ، يحتاج المتسلل إلى إنشاء نفق من نظامه إلى نظام الضحية.

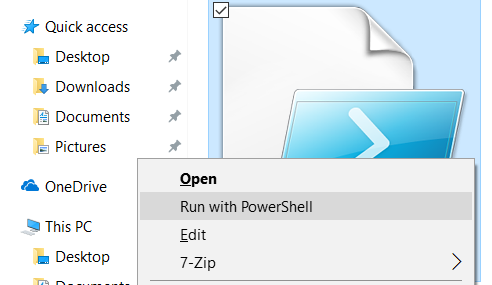

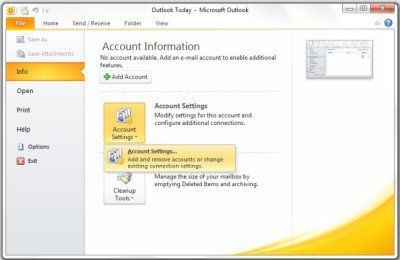

إذا لم يكن لديهم وصول يدوي ، فيجب على المتسللين خداع الضحية لتثبيت أداة متخصصة تسمح لهم بالوصول إلى الكمبيوتر من موقع بعيد. من هناك ، يمكن للقراصنة الوصول بسهولة إلى البيانات المهمة وتنزيلها بسهولة نسبية.

6] اكتشف المخترقون الباب الخلفي

في بعض الحالات ، ليست هناك حاجة للمتسللين لإنشاء أبواب خلفية خاصة بهم ، نظرًا لسوء ممارسات المطورين ، قد تكون هناك أبواب خلفية في النظام غير معروفة لجميع المشاركين. المتسللين ، إذا كانوا محظوظين ، قد يواجهون هذا الخطأ ويستفيدون منه بشكل كامل.

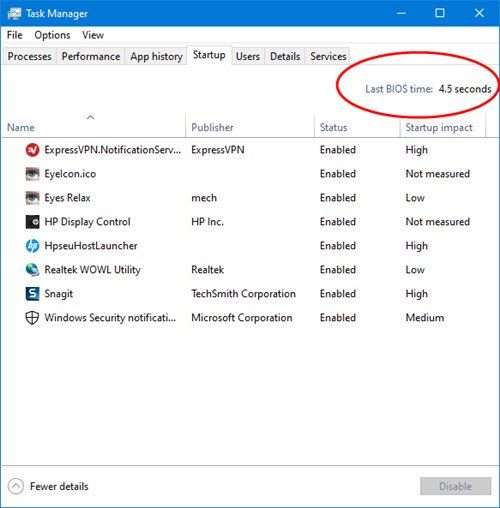

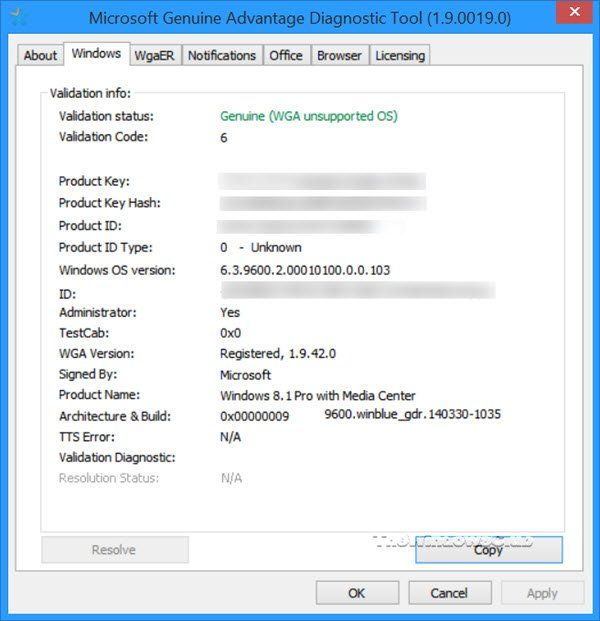

من خلال ما جمعناه على مر السنين ، تميل الأبواب الخلفية إلى الظهور في برامج الوصول عن بُعد بدلاً من أي شيء آخر ، وذلك لأن هذه الأدوات مصممة لمنح الأشخاص إمكانية الوصول إلى نظام كمبيوتر من موقع بعيد.

7] كيف تحمي جهاز الكمبيوتر الخاص بك من الأبواب الخلفية

ليس من السهل حماية جهاز الكمبيوتر الخاص بك من الأبواب الخلفية المدمجة لأنه يصعب التعرف عليها من البداية. ومع ذلك ، عندما يتعلق الأمر بأنواع أخرى من الأبواب الخلفية ، فهناك طرق للسيطرة على الأشياء.

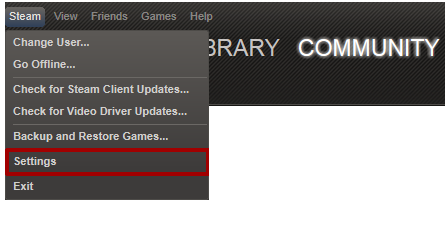

- مراقبة نشاط الشبكة على جهاز الكمبيوتر الخاص بك (أجهزتك) ج: نعتقد أن مراقبة أمان الشبكة على جهاز الكمبيوتر الذي يعمل بنظام Windows 10 هي إحدى أفضل الطرق لحماية نظامك من الأبواب الخلفية المحتملة. استفد من جدار حماية Windows وبرامج مراقبة الشبكة الأخرى التابعة لجهات خارجية.

- قم بتغيير كلمة المرور الخاصة بك كل 90 يومًا ج: من نواحٍ عديدة ، تعد كلمة المرور الخاصة بك هي البوابة لجميع المعلومات الحساسة الموجودة على جهاز الكمبيوتر الخاص بك. إذا كانت لديك كلمة مرور ضعيفة ، فأنت تقوم على الفور بإنشاء باب خلفي. يحدث نفس الشيء إذا كانت كلمة مرورك قديمة جدًا ، مثل بضع سنوات مضت.

- كن حذرًا عند تنزيل تطبيقات مجانية ج: بالنسبة لأولئك الذين يستخدمون Windows 10 ، ربما يكون متجر Microsoft هو المكان الأكثر أمانًا لتنزيل التطبيقات ، لكن المتجر لا يحتوي على معظم البرامج التي يستخدمها المستخدمون. يجبر هذا الموقف المستخدم على الاستمرار في تنزيل التطبيقات عبر الإنترنت وهذا هو المكان الذي يمكن أن تسوء فيه الأمور. نوصي بفحص كل برنامج قبل التثبيت باستخدام Microsoft Defender أو أي من أدوات مكافحة الفيروسات والبرامج الضارة المفضلة لديك.

- استخدم دائمًا حلًا أمنيًا ج: يجب تثبيت برنامج أمان وتشغيله على كل كمبيوتر يعمل بنظام Windows 10. بشكل افتراضي ، يجب أن يعمل Microsoft Defender على كل جهاز ، بحيث تتم حماية المستخدم فور التثبيت. ومع ذلك ، هناك العديد من الخيارات المتاحة للمستخدم ، لذا استخدم الخيار الذي يناسب احتياجاتك.

برامج الفدية و البرمجيات الاحتيالية و الجذور الخفية و بوت نت و الجرذان و الإعلانات الخبيثة و التصيد و هجمات Drive by-download و سرقة الهوية عبر الإنترنت ، الكل هنا ليبقى. أصبح من الضروري الآن اتباع نهج شامل لمكافحة البرامج الضارة ، وبالتالي أصبحت جدران الحماية والاستدلال وما إلى ذلك أيضًا جزءًا من الترسانة. الكثير من برنامج مكافحة فيروسات مجاني ومجانا حزم أمن الإنترنت ، والتي تعمل تمامًا مثل الخيارات المدفوعة. يمكنك قراءة المزيد هنا - نصائح لحماية جهاز الكمبيوتر الخاص بك الذي يعمل بنظام Windows 10.

قم بتنزيل أداة إصلاح الكمبيوتر الشخصي للعثور بسرعة على أخطاء Windows وإصلاحها تلقائيًاهل رأيت مركز فيديو TWC بالمناسبة؟ يقدم العديد من مقاطع الفيديو الشيقة والمفيدة حول Microsoft و Windows.

![توقف تثبيت Adobe Acrobat Reader عند 90٪ [Fix]](https://prankmike.com/img/adobe/38/adobe-acrobat-reader-installation-stuck-at-90-fix-1.png)